Se sei un Internet delle cose (IoT) designer, probabilmente sei spesso sfidato a fare di più con meno quando si tratta di sicurezza, alla costante ricerca di nuovi modi per proteggere i tuoi prodotti da un elenco sempre crescente di minacce con risorse di sistema snelle e forse un'esperienza limitata.

Ci sono Applicazioni IoT che non hanno bisogno di implementare misure di sicurezza?

Qualsiasi dispositivo che si connette a Internet può essere vulnerabile ad attacchi locali o remoti. Gli aggressori possono prendere di mira quasi tutti i dispositivi connessi per cercare di rubare la proprietà intellettuale del produttore archiviata nel sistema, ottenere l'accesso ai dati degli utenti o persino manipolare in modo dannoso il sistema per compromettere gli utenti o attaccare terze parti online.

Come dimostrato dal grande attacco DDoS (Distributed Denial of Service) alla fine dello scorso anno, etichettato dagli esperti come il più grande del suo genere nella storia, anche prodotti apparentemente innocui come i videoregistratori digitali domestici (DVR) possono essere infettati e utilizzati come " botnet” per interrompere le operazioni per entità di terze parti. L'attacco dello scorso anno ha colpito servizi come Twitter e PayPal, ma attacchi simili potrebbero potenzialmente colpire grandi tecnologie per infrastrutture intelligenti come i sistemi di rete elettrica. Secondo uno studio del 2016 condotto da Kapersky Lab, la risoluzione di un singolo attacco DDoS può costare a un'organizzazione più di 1,6 milioni di dollari.

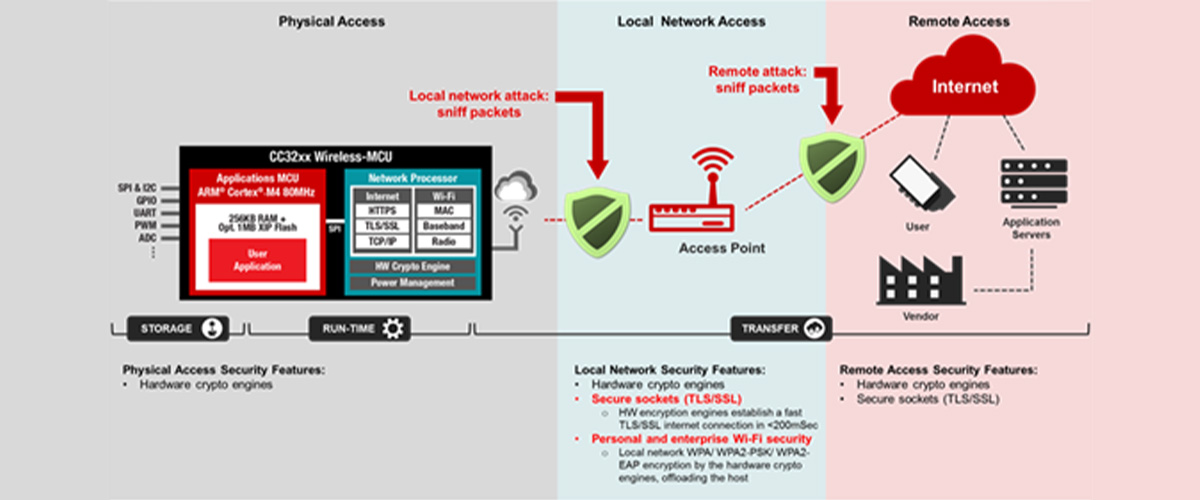

Dovrebbe Sicurezza IoT funzionalità si concentrano principalmente sul Wi-Fi e sulla crittografia a livello di Internet dei pacchetti inviati via etere?

Figura 1: funzionalità di sicurezza della rete locale in azione

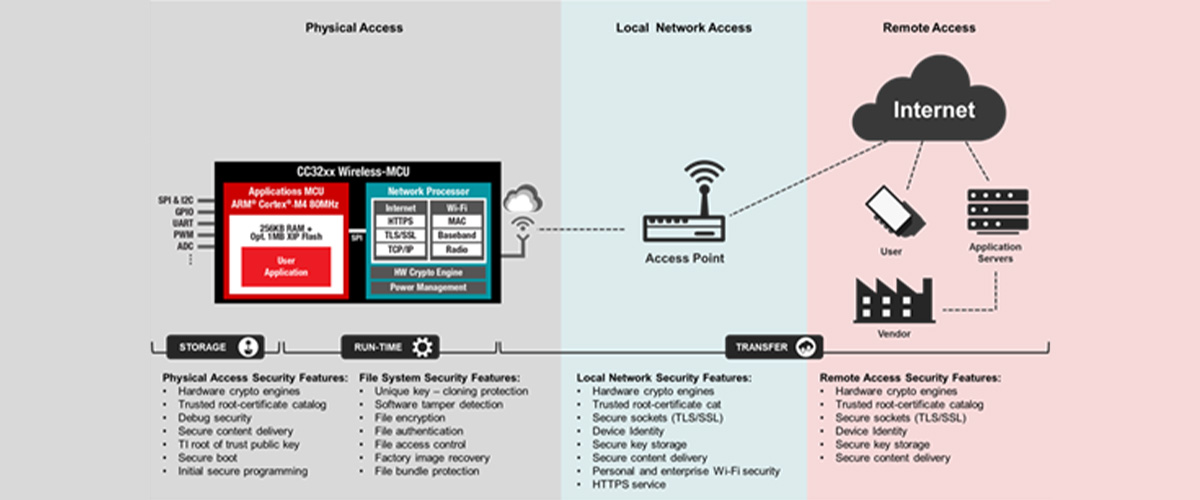

Figura 2: funzioni di sicurezza CC3220

Hai bisogno di utilizzare un'unità a microprocessore (MPU) di fascia alta o un elemento di sicurezza dedicato per proteggere efficacemente i tuoi prodotti da potenziali rischi?

Mentre sempre più magro Risorse di sistema IoT spesso presentano sfide di progettazione, puoi comunque sforzarti di puntare a una sicurezza più solida in sistemi basati su MCU e ottimizzati per la distinta base (BOM). I primi passi sono identificare quali risorse di sistema sono a rischio, dove esistono i potenziali punti di esposizione e quali minacce prevedi metteranno a rischio il sistema. Da lì, lavori per scegliere componenti che offrono un'ampia gamma di funzionalità di sicurezza basate su hardware integrate, scaricando l'MCU host.

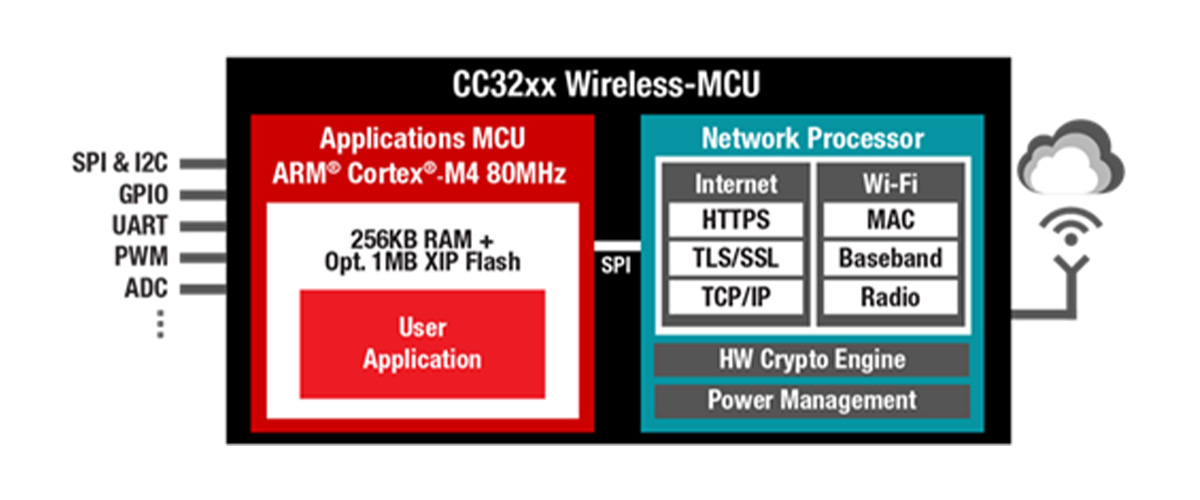

· Trasferire l'elaborazione delle funzionalità di sicurezza del dispositivo (compresa la gestione sicura del file system) al processore di rete e ai motori crittografici hardware. Ciò consente di dedicare il milione di istruzioni al secondo (MIPS) e la memoria MCU dell'applicazione esclusivamente all'applicazione host.